News

Sicherheit

Sonstige

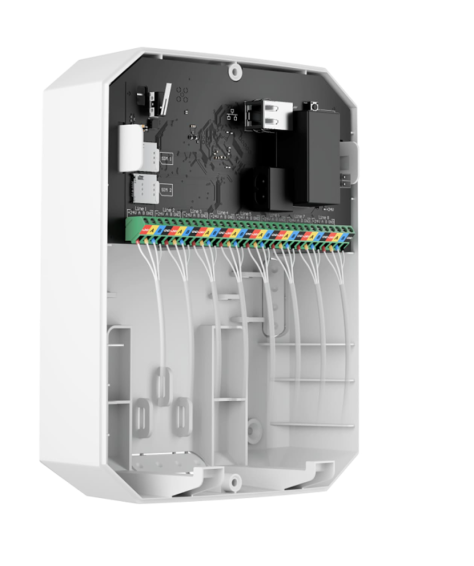

AJAX Superior Alarmanlage jetzt mit Geld-zurück-Garantie – exklusiv bei ALVIS Security GmbH

ALVIS Security GmbH

Publiziert am 7. November 2025Schützen Sie Ihr Zuhause mit der AJAX Superior 4G+ Alarmanlage – die modernste Einbruchmeldeanlage der Schweiz. Jetzt mit 100 % Geld-zurück-Garantie bei Nichtzufriedenheit.